Choisir le bon type de pare-feu pour protéger votre réseau est une décision essentielle en matière de sécurité. Choisir le mauvais type de pare-feu est pire que de ne pas en avoir du tout, car vous obtenez un faux sentiment de sécurité alors que le réseau est largement ouvert à une attaque.

Quels sont donc les différents types de pare-feu que vous pouvez déployer ? Et, plus important encore, quel est le meilleur choix pour votre cas d'utilisation ?

Cet article présente huit types différents de pare-feu qui empêchent le trafic malveillant de pénétrer dans les réseaux. Nous analysons les avantages et les inconvénients de chaque solution, expliquons sur quelle(s) couche(s) OSI elles fonctionnent et offrons des conseils pour choisir le pare-feu qui répond le mieux à vos exigences de sécurité.

Qu'est-ce qu'un pare-feu ?

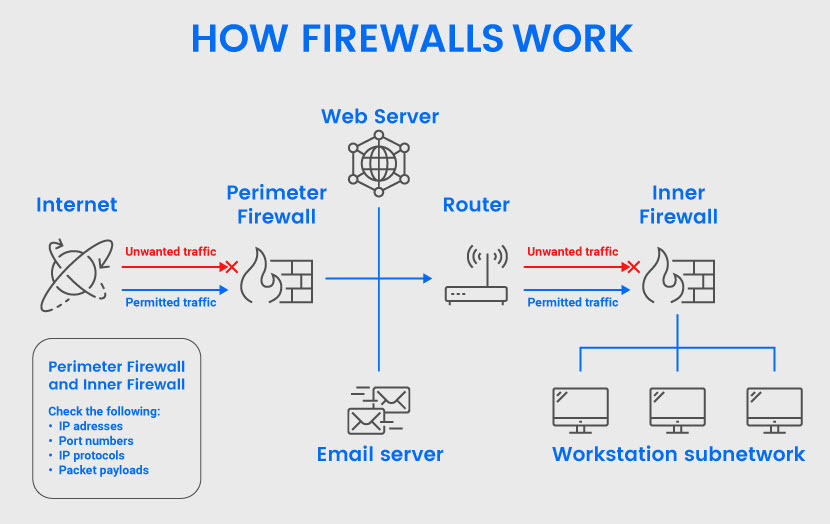

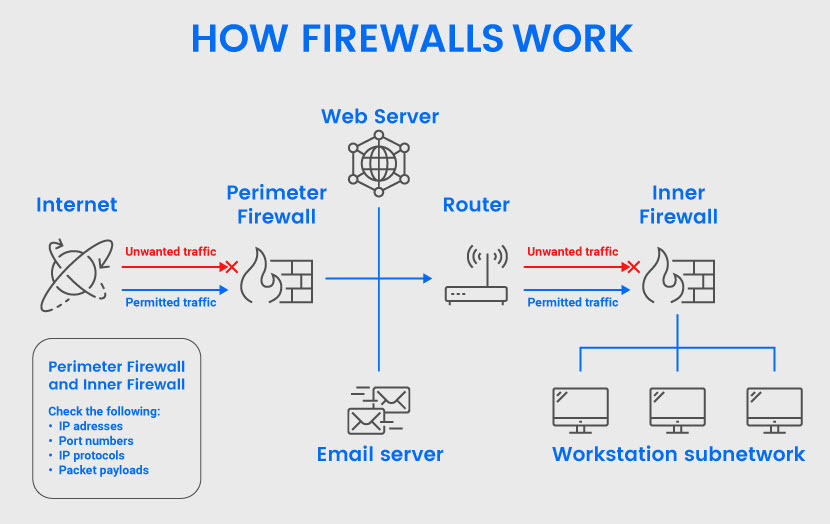

Un pare-feu est un dispositif ou un programme de sécurité qui surveille le trafic réseau et détecte les menaces potentielles. L'objectif principal d'un pare-feu est d'agir comme une barrière qui permet l'entrée du trafic non menaçant et empêche l'entrée du trafic dangereux.

L'étendue de la protection d'un pare-feu varie selon les cas d'utilisation. Les équipes de sécurité utilisent les pare-feu pour :

- Maintenir les réseaux à l'abri des sources de trafic externes (c'est-à-dire l'Internet).

- Construire des "murs" autour des sous-réseaux internes (par exemple, un pare-feu qui empêche le personnel des RH d'accéder à un système réservé à l'équipe DevOps).

- Mettre en place une analyse du trafic sur un seul appareil (par exemple, un pare-feu qui protège un ordinateur portable BYOD du trafic entrant).

Les pare-feu sont l'une des bases de la sécurité du réseau dans le modèle client-serveur. Ces systèmes garantissent la sécurité du trafic entrant et sortant, mais ils sont vulnérables aux :

- attaques par ingénierie sociale (par exemple, quelqu'un qui vole un mot de passe et tente de commettre une fraude au PDG).

- menaces internes (par exemple, quelqu'un au sein du réseau qui modifie intentionnellement les paramètres du pare-feu).

- erreurs humaines (par exemple, un employé oubliant d'activer le pare-feu ou ignorant les notifications de mise à jour).

Conseil : Bien que les pare-feu soient incontournables en matière de cybersécurité, vous avez besoin d'autres mécanismes pour éliminer les menaces de manière fiable. Envisagez de compléter votre stratégie de pare-feu par des systèmes de détection des intrusions (IDS), une protection contre les attaques DDoS et une surveillance des sessions.

Comment fonctionne un pare-feu ?

Les équipes de sécurité informatique mettent en place un pare-feu en ligne sur un réseau pour faire office de frontière entre les sources externes et le système surveillé. Les administrateurs créent des points d'étranglement au niveau desquels le pare-feu inspecte tous les paquets de données entrant et sortant du réseau. Un paquet est un élément de données formaté pour le transfert sur Internet qui contient :

- La charge utile ou payload (le contenu réel).

- Un en-tête (des informations sur les données, telles que l'expéditeur et le destinataire).

Les pare-feu analysent les paquets en fonction de règles prédéfinies afin de distinguer le trafic bénin du trafic malveillant. Ces règles dictent la manière dont le pare-feu inspecte les éléments suivants :

- Les adresses IP source et de destination.

- Le contenu de la charge utile.

- Les protocoles des paquets (par exemple, si la connexion utilise un protocole TCP/IP).

- Les protocoles d'application (HTTP, Telnet, FTP, DNS, SSH, etc.).

- Les modèles de données qui indiquent des cyberattaques spécifiques.

Le pare-feu bloque tous les paquets qui ne respectent pas les règles et achemine les paquets sûrs vers le destinataire prévu. Il existe deux options lorsqu'un pare-feu empêche le trafic d'entrer dans un réseau :

- Rejeter la demande en silence.

- Fournir une réponse d'erreur à l'expéditeur.

Les deux options empêchent le trafic dangereux d'entrer sur le réseau, choisissez donc celle qui est la plus logique du point de vue de la sécurité. En général, les équipes de sécurité préfèrent rejeter les demandes en silence pour limiter l'information au cas où un pirate potentiel testerait le pare-feu à la recherche de vulnérabilités potentielles.

Types de pare-feu en fonction de la méthode de déploiement

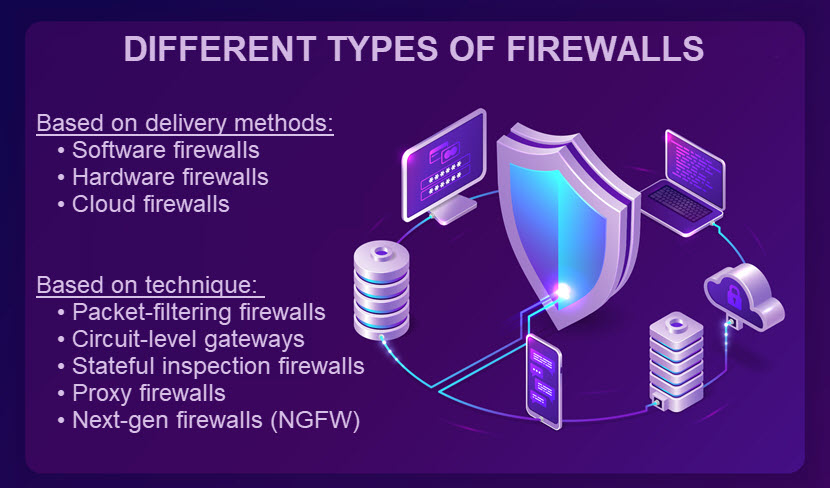

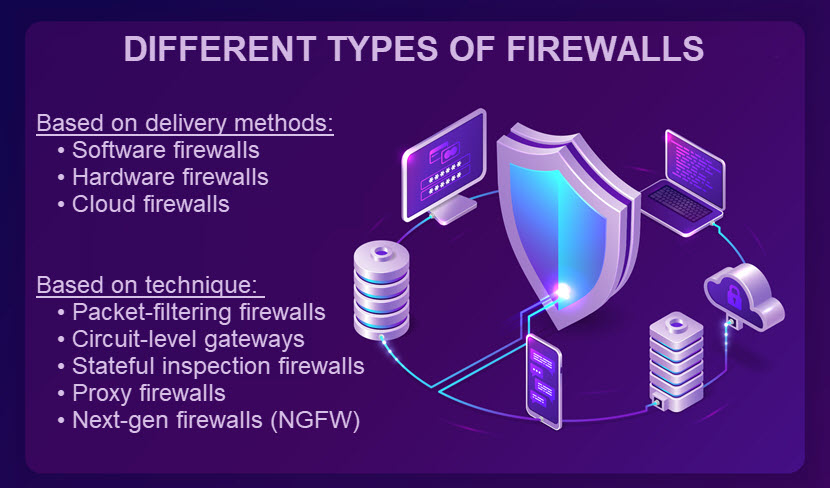

Il existe trois types de pare-feu en fonction de la façon dont vous décidez de les déployer : les pare-feu matériels, les pare-feu logiciels et les pare-feu basés sur le cloud. Voyons ce que chacune de ces stratégies offre.

Les Pare-feu logiciels

Un pare-feu logiciel (ou pare-feu hôte) s'installe directement sur le périphérique hôte. Ce type de pare-feu ne protège qu'une seule machine (extrémité du réseau, PC, ordinateur portable, serveur, etc.). Les administrateurs doivent donc installer une version du logiciel sur chaque appareil qu'ils souhaitent protéger.

Étant donné que les administrateurs attachent un pare-feu logiciel à un appareil spécifique, il est impossible d'éviter une certaine utilisation des ressources. Ces pare-feu consomment inévitablement une partie de la RAM et du processeur du système, ce qui constitue un obstacle pour certains cas d'utilisation.

Avantages des pare-feu logiciels :

- Excellente protection pour le dispositif qui leur est attribué.

- Isolation des points d'extrémité individuels du réseau les uns par rapport aux autres.

- Sécurité hautement granulaire dans laquelle un administrateur a un contrôle total sur les programmes autorisés.

- Facilement disponibles.

Inconvénients des pare-feu logiciels :

- Utilisent le pocesseur, la RAM et le stockage du dispositif.

- Nécessitent une configuration pour chaque dispositif hôte.

- La maintenance quotidienne est difficile et prend beaucoup de temps.

- Tous les dispositifs ne sont pas compatibles avec tous les pare-feu, ce qui peut vous obliger à utiliser différentes solutions au sein d'un même réseau.

Les Pare-feu matériels

Un pare-feu matériel (ou appliance firewall) est une pièce matérielle distincte qui filtre le trafic entrant et sortant d'un réseau. Contrairement à un pare-feu logiciel, ces dispositifs autonomes disposent de leurs propres ressources et n'utilisent ni le processeur, ni la RAM des appareils hôtes.

Pour certaines PME, un pare-feu matériel est un peu excessif et elles peuvent trouver plus de valeur dans les pare-feu logiciels par hôte. Les pare-feu matériels constituent un excellent choix pour les grandes organisations disposant de plusieurs sous-réseaux contenant plusieurs ordinateurs.

Avantages des pare-feu matériels :

- Protection de plusieurs appareils avec une seule solution.

- Sécurité périmétrique de haut niveau, car le trafic malveillant n'atteint jamais les dispositifs hôtes.

- Ne consomme pas les ressources des appareils hôtes.

- Un administrateur ne gère qu'un seul pare-feu pour l'ensemble du réseau.

Inconvénients des pare-feu matériels :

- Plus chers que les pare-feu logiciels.

- Les menaces internes constituent une faiblesse considérable.

- La configuration et la gestion nécessitent plus de compétences que les pare-feu logiciels.

Les Pare-feu basés sur le cloud

De nombreux fournisseurs proposent des pare-feu basés sur le cloud computing qu'ils fournissent à la demande sur Internet. Ces services sont également connus sous le nom de Firewall-as-a-Service et fonctionnent soit en IaaS (Infrastructure as a Service) soit en PaaS (Platform as a Service).

Comme un MSP (Managed Service Provider) gère un pare-feu basé sur le cloud, cette option est excellente pour :

- Les entreprises fortement distribuées.

- Les équipes ayant des lacunes en matière de ressources de sécurité.

- Les entreprises ne disposant pas de l'expertise interne nécessaire.

Comme les solutions matérielles, les pare-feu basés sur le cloud excellent dans la sécurité du périmètre, mais vous pouvez également configurer ces systèmes sur une base par hôte.

Avantages des pare-feu basés sur le cloud :

- Le fournisseur de services se charge de toutes les tâches administratives (installation, déploiement, correction, dépannage, etc.).

- Les utilisateurs sont libres de faire évoluer les ressources du cloud pour répondre à la charge de trafic.

- Aucun matériel interne n'est nécessaire.

- Niveaux élevés de disponibilité.

Inconvénients des pare-feu basés sur le cloud :

- Un manque de transparence concernant la manière exacte dont le fournisseur gère le pare-feu.

- Comme d'autres services basés sur le cloud, ces pare-feu sont difficiles à migrer vers un nouveau fournisseur.

- Le trafic passe par un tiers, ce qui soulève des problèmes de latence et de confidentialité.

- Coûteux à long terme en raison d'un coût d'exploitation élevé.

Astuce : Il n'y a aucune raison de choisir un type de déploiement et de se fier uniquement à cette configuration. Par exemple, vous pouvez mettre en place un pare-feu matériel ou basé sur le cloud au niveau du périmètre du réseau tout en disposant de pare-feu logiciels sur les hôtes importants.

Types de pare-feu basés sur le mode de fonctionnement

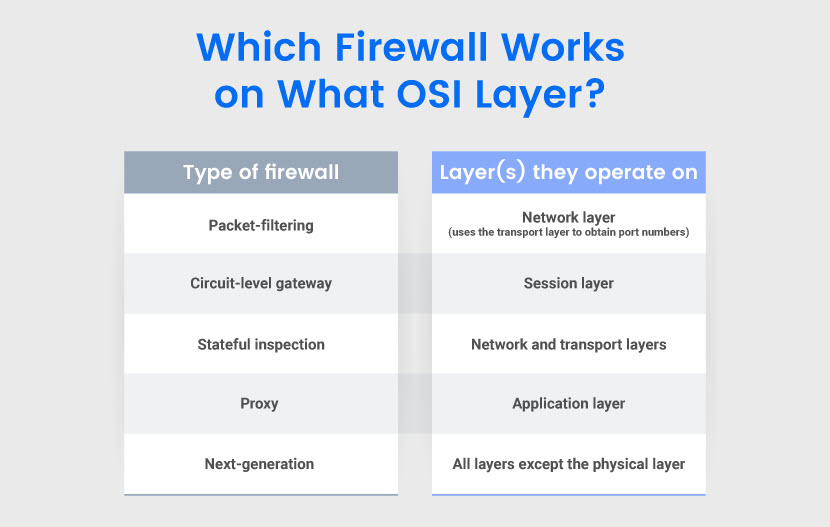

Vous trouverez ci-dessous une présentation détaillée des cinq types de pare-feu en fonction de leur fonction et de leur couche OSI. Vous pouvez déployer l'un d'entre eux sous forme de matériel, de logiciel ou dans le cloud.

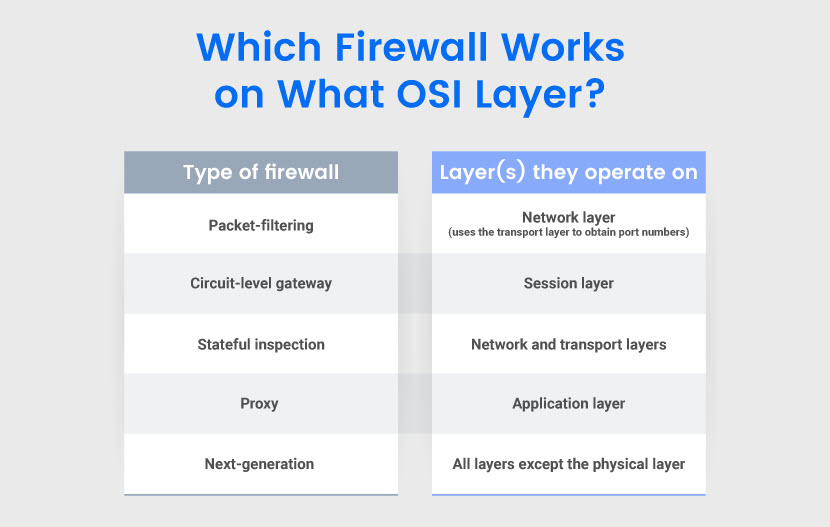

Les Pare-feu de filtrage de paquets

Les pare-feu de filtrage de paquets agissent comme un point de contrôle au niveau de la couche réseau et comparent les informations de l'en-tête de chaque paquet à un ensemble de critères préétablis. Ces pare-feu vérifient les informations suivantes dans l'en-tête :

- Les adresses IP de destination et d'origine,

- Le type de paquet,

- Le numéro de port,

- Les protocoles réseau.

Ces types de pare-feu analysent uniquement les détails de surface et n'ouvrent pas le paquet pour examiner sa charge utile. Un pare-feu filtrant les paquets examine chaque paquet dans le vide sans tenir compte des flux de trafic existants.

Les pare-feu à filtrage de paquets sont idéaux pour les petites organisations qui ont besoin d'un niveau de sécurité de base contre des menaces bien établies.

Avantages des pare-feu à filtrage de paquets :

- Une solution peu coûteuse.

- Filtrage et traitement rapides des paquets.

- Excellent pour filtrer le trafic entre les services internes.

- Faible consommation de ressources.

- Impact minimal sur la vitesse du réseau et l'expérience de l'utilisateur final.

- Permet d'appliquer des politiques de sécurité complexes grâce au filtrage des en-têtes de paquets.

- Excellente première ligne de défense dans une stratégie de pare-feu multicouche.

Inconvénients des pare-feu à filtrage de paquets :

- Aucun contrôle des charges utiles des paquets (les données réelles).

- Facile à contourner pour un pirate expérimenté.

- Incapables de filtrer la couche applicative.

- Vulnérable aux attaques par usurpation d'adresse IP puisqu'il traite chaque paquet de manière isolée.

- Aucune fonction d'authentification des utilisateurs ou de journalisation.

- Les listes de contrôle d'accès sont difficiles à configurer et à gérer.

Les Circuit-level gateways

Les Circuit-level gateways ou passerelles fonctionnent au niveau de la couche OSI de session et surveillent les échanges TCP (Transmission Control Protocol) entre les hôtes locaux et distants.

Ce type de pare-feu simpliste approuve ou refuse rapidement le trafic sans consommer beaucoup de ressources. Cependant, ces systèmes n'inspectent pas les paquets, de sorte que même les requêtes infectées par des logiciels malveillants sont accessibles si l'échange de données TCP est correct.

Avantages des Circuit-level gateways :

- Traitent uniquement les transactions demandées et rejettent tout autre trafic.

- Simple à mettre en place et à gérer.

- Economiques en termes de ressources et de coûts.

- Forte protection contre l'exposition des adresses.

- Impact minimal sur l'expérience de l'utilisateur final.

Inconvénients des Circuit-level gateways :

- Elles ne constituent pas une solution autonome car elles ne permettent pas de filtrer le contenu.

- Nécessite souvent des modifications du logiciel et du protocole réseau.

Les Pare-feu à inspection dynamique

Un pare-feu à inspection dynamique (ou pare-feu à filtrage dynamique de paquets) surveille les paquets entrants et sortants au niveau des couches réseau et transport. Ce type de pare-feu combine l'inspection des paquets et la vérification de l'échange de données TCP.

Les pare-feux à inspection dynamique maintiennent une base de données de tableaux qui suit toutes les connexions ouvertes et permet au système de vérifier les flux de trafic existants. Cette base de données stocke toutes les informations clés relatives aux paquets, notamment :

- L'IP source,

- Le port source,

- L'IP de destination et

- Le port de destination pour chaque connexion.

Lorsqu'un nouveau paquet arrive, le pare-feu vérifie le tableau des connexions valides. Les paquets familiers passent sans autre forme d'analyse, tandis que le pare-feu évalue le trafic non conforme en fonction des règles prédéfinies.

Avantages des pare-feu à inspection dynamique :

- Ils prennent en compte les paquets précédemment inspectés tout en filtrant le trafic.

- Excellents pour stopper les attaques qui visent à exploiter les failles du protocole.

- Ils n'ouvrent pas de nombreux ports pour permettre au trafic d'entrer ou de sortir, ce qui réduit la surface d'attaque.

- Capacités de journalisation détaillées qui facilitent la criminalistique numérique (digital forensics).

- Ils sont moins exposés aux scanners de ports.

Inconvénients des pare-feu à inspection dynamique

- Plus chers que les pare-feu à filtrage de paquets.

- Nécessitent un haut degré de compétence pour être configurés correctement.

- Ils ont souvent un impact négatif sur les performances et entraînent une latence du réseau.

- Pas de support d'authentification pour valider les sources de trafic usurpées.

- Vulnérabilité aux attaques par saturation TCP (TCP flood attacks) qui tirent parti des connexions préétablies.

Les Pare-feu proxy

Un pare-feu proxy (ou application-level gateway) sert d'intermédiaire entre les systèmes internes et externes. Ces pare-feu protègent un réseau en masquant les demandes des clients avant de les envoyer à l'hôte.

Les pare-feu proxy fonctionnent au niveau de la couche application, le niveau le plus élevé du modèle OSI. Ces systèmes ont des capacités d'inspection approfondie des paquets (deep packet inspection - DPI) qui vérifient à la fois les charges utiles et les en-têtes du trafic entrant.

Lorsqu'un client envoie une demande d'accès à un réseau, le message est d'abord transmis au serveur proxy. Le pare-feu vérifie les éléments suivants :

- Les communications précédentes entre le client et les dispositifs situés derrière le pare-feu (le cas échéant).

- Les informations d'en-tête.

- Le contenu lui-même.

Le proxy masque ensuite la demande et transmet le message au serveur web. Ce processus masque l'identifiant du client. Le serveur répond et envoie les données demandées au proxy, après quoi le pare-feu transmet les informations au client d'origine.

Les pare-feu proxy sont la solution idéale pour les entreprises qui cherchent à protéger une application Web contre les utilisateurs malveillants. Ces systèmes sont également populaires lorsqu'un cas d'utilisation requiert l'anonymat du réseau.

Avantages des pare-feu proxy :

- Inspection approfondie des paquets qui vérifie à la fois les en-têtes et les charges utiles des paquets.

- Ajoute une couche supplémentaire de séparation entre les clients et votre réseau.

- Dissimule les adresses IP internes des acteurs potentiels de la menace.

- Détection et blocage des attaques invisibles au niveau de la couche réseau du modèle OSI.

- Contrôles de sécurité très fins sur le trafic réseau.

- Déblocage des restrictions géolocalisées.

Inconvénients des pare-feu proxy :

- Augmentation de la latence en raison de la vérification approfondie des paquets et des étapes de communication supplémentaires.

- Pas aussi rentable que les autres types de pare-feu en raison des frais généraux de traitement élevés.

- Difficulté de mise en place et de gestion.

- Non compatible avec tous les protocoles réseau.

Les Next-Generation Firewalls ou Pare-feu de nouvelle génération

Un pare-feu de nouvelle génération ou Next-Generation Firewalls (NGFW) est un dispositif ou un programme de sécurité qui combine plusieurs fonctions d'autres pare-feu. Un tel système offre :

- Une inspection approfondie des paquets qui analyse le contenu du trafic.

- Des vérifications de l'échange de données TCP.

- Une inspection des paquets au niveau de la surface.

Les pare-feu de nouvelle génération comprennent également des mesures de sécurité réseau supplémentaires, telles que :

- Des IDS et des IPS.

- Analyse et filtrage des logiciels malveillants.

- Renseignements avancés sur les menaces (correspondance des modèles, détections basées sur les protocoles, détection des logiciels malveillants basée sur la réputation, détections basées sur les anomalies, etc.)

- Programmes antivirus.

- Traduction d'adresses réseau (Network Address Translation - NAT).

- Fonctions de qualité de service (Quality of service - QoS).

- Inspection Secure Shell (SSH).

Les pare-feu de nouvelle génération sont un choix courant dans les secteurs fortement réglementés, tels que la santé ou la finance. Les entreprises qui doivent se conformer aux normes HIPAA - Health Insurance Portability and Accountability Act - (normes d'utilisation et de divulgation légales des informations de santé protégées aux États-Unis) et PCI - Payment Card Industry - (normes de sécurité de l'industrie des cartes de paiement) sont les adeptes habituels.

Avantages des pare-feu de nouvelle génération :

- Combinent les fonctionnalités traditionnelles des pare-feu avec des capacités avancées de cybersécurité.

- Inspectent le trafic réseau de la couche liaison de données à la couche application (couches 2 à 7 du modèle OSI).

- Capacités de journalisation substantielles.

Inconvénients des pare-feu de nouvelle génération :

- Plus chers que les autres pare-feu.

- Un point de défaillance unique et massif.

- Temps de déploiement lent.

- Nécessitent un haut degré d'expertise pour être configurés et exploités.

- Performances réseau entravées.

Astuce : Comme pour les modèles de déploiement, rien ne vous empêche d'utiliser plusieurs types de pare-feu en même temps. Les entreprises mettent souvent en place plusieurs pare-feu dans le même réseau et les déploient à différents niveaux.

Quel type de pare-feu convient à votre entreprise ?

Les entreprises n'ont pas toutes les mêmes actifs, les mêmes réseaux et la même tolérance au risque. Chaque entreprise a donc des besoins uniques en matière de pare-feu. Les principales questions auxquelles il faut répondre pour choisir un type de pare-feu sont les suivantes :

- Quel type de réseau essayez-vous de sécuriser ?

- Quelle est la valeur des actifs que vous essayez de protéger ? Y a-t-il des éléments essentiels à la mission ?

- Quel est le budget alloué au projet ?

- Quels sont les objectifs techniques du pare-feu ?

- Quelle est la taille du réseau ? Combien d'hôtes y a-t-il ?

- À quel type de trafic le pare-feu sera-t-il confronté ? La charge sera-t-elle constante ?

- Avez-vous besoin d'un pare-feu sur chaque dispositif hôte ?

- Votre équipe a-t-elle une expérience pratique de la mise en place et de l'utilisation d'un type de pare-feu particulier ?

- De quel type d'inspection du trafic avez-vous besoin ?

- Comment les différents types de pare-feu s'intègrent-ils dans l'architecture actuelle de vos applications ?

- Êtes-vous prêt à apporter des modifications à votre infrastructure si nécessaire ?

- Quelle latence (le cas échéant) pouvez-vous vous permettre d'introduire avec le nouveau pare-feu ?

- Avez-vous des règles de conformité à prendre en compte ? Qu'en est-il des lois sur la confidentialité ou la protection des données ?

- Combien de temps votre équipe peut-elle consacrer à la gestion du pare-feu ?

Les réponses à ces questions permettent d'identifier la bonne option de pare-feu. Voici quelques conseils supplémentaires pour vous aider :

- Effectuez une modélisation approfondie des menaces avant de décider du bon type de pare-feu.

- Essayez d'aligner vos choix sur l'expérience de l'équipe.

- Envisagez d'abord les options les plus rentables (par exemple, n'optez pas pour un pare-feu de nouvelle génération complet si un simple pare-feu filtrant les paquets peut faire l'affaire).

- Assurez-vous que le nouveau pare-feu ne ralentit pas le réseau au point d'avoir un impact sur l'expérience de l'utilisateur final.

- Ne vous fiez pas uniquement aux pare-feu à filtrage de paquets et à inspection dynamique si vous avez besoin d'une protection au niveau des applications.

- Utilisez les pare-feu pour renforcer votre stratégie de segmentation du réseau.

Astuce : Une stratégie intelligente pour choisir un pare-feu consiste à commencer par analyser vos faiblesses. Apprenez à réaliser un audit de sécurité du réseau qui examine en profondeur l'état actuel de votre réseau.

Comprendre ce qu'offrent les différents types de pare-feu

Un pare-feu est la première ligne de défense si quelqu'un ou quelque chose tente de pénétrer dans votre entreprise. Ces systèmes ont le potentiel de faire ou défaire une stratégie de sécurité, alors traitez leur sélection et leur installation en conséquence. Sachez ce que les différents types de pare-feu offrent et comment ils protègent les actifs avant de vous lancer dans une solution.